2月, 2017年

要注意!! Microsoftを騙る不正メールにご注意ください

おはようございます。

システムエンジニアの鈴木です。

1月にもご案内いたしましたが、Microsoftのセキュリティーチームというところから、プロダクトキーが不正に利用されている内容のメールが巧妙化しています。

以前はメールアドレスやドメインを公開していましたが、他のなりすましを利用してメールを送り付けてくる例がありましたのでご注意ください。

マイクロソフトでは、メールの案内によるプロダクトキーのアクティベーションは行っていません。

そのようなメールが届いた場合には、メールを開かず破棄するあるいは、URLをクリックしないようにしてください。

ご心配であれば、Microsoftまでお問い合わせください。

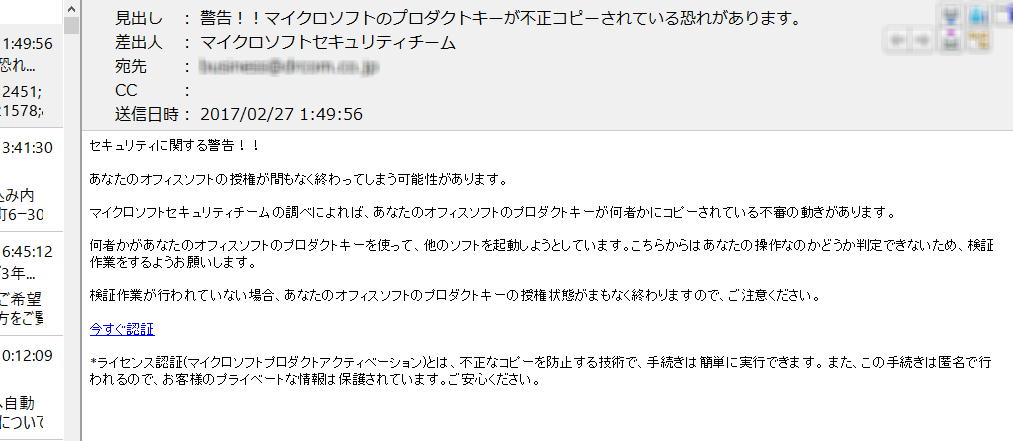

今回弊社が入手したメール本文です

———————————————————-

警告!!マイクロソフトのプロダクトキーが不正コピーされている恐れがあります。

マイクロソフトセキュリティチーム <koji-tsu@abs.xxxxxxxxxx.co.jp>

セキュリティに関する警告!!

あなたのオフィスソフトの授権が間もなく終わってしまう可能性があります。

マイクロソフトセキュリティチームの調べによれば、あなたのオフィスソフトのプロダクトキーが何者かにコピーされている不審の動きがあります。

何者かがあなたのオフィスソフトのプロダクトキーを使って、他のソフトを起動しようとしています。こちらからはあなたの操作なのかどうか判定できないため、検証作業をするようお願いします。

検証作業が行われていない場合、あなたのオフィスソフトのプロダクトキーの授権状態がまもなく終わりますので、ご注意ください。

今すぐ認証

*ライセンス認証(マイクロソフトプロダクトアクティベーション)とは、不正なコピーを防止する技術で、手続きは簡単に実行できます。 また、この手続きは匿名で行われるので、お客様のプライベートな情報は保護されています。ご安心ください。

———————————————————-

今回のメールでは、日本国内における実在する会社のドメインが使用されており、信用してしまう可能性がありますが、送られてきたメールアドレスに関係なく、こういったメールは一切無視するようにしてください。

また、興味本位でURLをクリックしてしまうと、ウイルスに感染したり、情報が抜き取られてしまう事も考えられます。

ご注意ください。

サーバー障害復旧のご連絡

日頃より弊社サービスをご利用いただきましてありがとうございます。

先ほど、弊社サービスのネットワーク内で不正アクセスによる負荷が増大したため、11:08にネットワークを一時切断し、11:31にサービスを再開いたしました。

この間、お客様にご提供しているDNSサーバー、クラウドファイルサービス、EC決済サービス、VTOS,VTSVサービス、OEM提供のシステムについてサービスが一時停止いたしました。

なお、ホームページサーバー及びメールサーバーの停止はありませんでした。

すでにサービスは復旧いたしております。

ご不便をおかけいたしました事お詫び申し上げます。

今後とも弊社サービスをよろしくお願いいたします。

サーバー障害のご連絡

いつも弊社サービスをご愛顧いただきましてありがとうございます。

先ほど11時10分頃に弊社サーバー宛の通信が増大し、お客様のサービスの接続が不安定な状況が発生しました。

原因を調査復旧を行っております。

いましばらくお待ちください。

WordPressをご利用のお客様へアップデートのお願い

日頃より弊社サービスをご利用いただきましてありがとうございます。

ホームページをWordpress(CMS)で運用されているお客様にセキュリティーの重要なお知らせがあります。

wordpressのバージョン4.7及び4.7.1では、REST APIがデフォルトで有効となっています。このため脆弱性を悪用すると、本来必要な認証をせずに、ウェブサイトのコンテンツの投稿や編集、削除といった改ざんが可能となる仕組みです。

独立行政法人情報処理推進機構(IPA)セキュリティセンターと一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は6日、WordPressのREST APIにおける認証回避の脆弱性について注意を喚起しています。

この脆弱性は、1月26日に公開されたバージョン4.7.2で修正されていますが、WordPressでは「何百万ものWordPressサイトの安全性確保するため」脆弱性の情報を2月1日まで公表していませんでした。

脆弱性の実証コードがすでに公開されており、JPCERT/CCによる検証ではコンテンツの改ざんが可能だったことがわかっているという。また、脆弱性の影響を受けるバージョンのWordPressを利用しているとみられる国内の複数のサイトが、すでに改ざんの被害を受けている事も報告されています。

IPAとJPCERT/CCでは、最新バージョンへの更新を推奨しています。また、一時的な回避策として、REST APIを使用しないか、REST APIへのアクセスを制限することを推奨しています。

WordPressでは、REST APIを無効にする公式プラグイン「Disable Embeds」も提供しています。

最新バージョンの4.7.2では、REST APIにおける脆弱性のほかに、権限のないユーザーに対しPress Thisのタクソノミー語句を割り当てるユーザーインターフェースが表示される脆弱性、SQLインジェクションの脆弱性、クロスサイトスクリプティング(XSS)の脆弱性も修正公開されています。

なお、弊社のホームページサービスでWordpressをご利用いただいているお客様はすでに最新版のバージョンでご利用いただいておりますため、今回の脆弱性はすでに解決しております。

今後とも弊社サービスをよろしくお願いいたします。

2月1日~3月18日は「サイバーセキュリティ月間」

不審なメールによる情報漏えい被害や個人情報の流出など、生活に影響を及ぼすサイバーセキュリティに関する問題が多数報じられています。

誰もが安心してITの恩恵を享受するためには、国民一人ひとりがセキュリティについての関心を高め、これらの問題に対応していく必要があります。

このため、政府では、サイバーセキュリティに関する普及啓発強化のため、2月1日から3月18日までを「サイバーセキュリティ月間」としています。

普及啓発活動へご協力ください。

内閣サイバーセキュリティーより

http://www.nisc.go.jp/security-site/index.html

NISCサイバーセキュリティ意識啓発動画ポータルより